秘万美钓鱼大揭黑幕何被元如攻击洗白

最近区块链圈子里又爆出一起让人揪心的钓鱼诈骗案,说真的,每次看到这种新闻都让人血压飙升。9月7号那天,一个倒霉蛋的0x13e382地址被钓鱼攻击,损失高达2400万美元!这可不是小数目,够买多少套房子了?钓鱼者的"完美"作案手法这帮诈骗犯可真是把钓鱼玩出了花儿——先是骗取钱包授权,然后像蚂蚁搬家一样把资产分批转移。最气人的是,他们还有一套完整的"洗钱流水线"!3800个ETH被扔进Tornado....

最近区块链圈子里又爆出一起让人揪心的钓鱼诈骗案,说真的,每次看到这种新闻都让人血压飙升。9月7号那天,一个倒霉蛋的0x13e382地址被钓鱼攻击,损失高达2400万美元!这可不是小数目,够买多少套房子了?

钓鱼者的"完美"作案手法

这帮诈骗犯可真是把钓鱼玩出了花儿——先是骗取钱包授权,然后像蚂蚁搬家一样把资产分批转移。最气人的是,他们还有一套完整的"洗钱流水线"!3800个ETH被扔进Tornado.Cash这个"混币器",10000个ETH转到了中间地址0x702350,剩下的100多万DAI就晾在那儿。现在Web3领域的骗子们越来越猖獗,连国家黑客都开始玩这套,真是防不胜防。

通过ChainAegis这个区块链侦探工具,我们还原了整个作案过程。受害者先是给诈骗地址0x4c10a4授权了rETH和stETH,结果人家二话不说就把9579个stETH(价值1532万美元)和4850个rETH(841万美元)全都转走了。这感觉就像把家里钥匙给了陌生人,回来发现房子都被搬空了!

资金流向全追踪

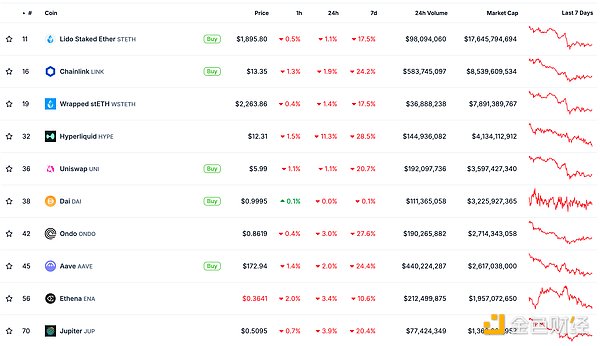

这帮骗子得手后立即开始"销赃"。他们像专业的外汇交易员一样,在Uniswap和Curve上把偷来的stETH和rETH全都换成了ETH,总共14783个。然后又拿出1000个ETH换了163万DAI,这操作行云流水,一看就是老手。

接下来就是经典的"分拆洗钱"套路了:

1. 0x4F2F02地址的猫腻

这个地址收到了1785个ETH和163万DAI。骗子们特别鸡贼,把DAI分成10笔转出,有的去了FixedFloat,有的去了OKX,还留了107万DAI没动。更绝的是,他们还在9月10日用28052个DAI换了17.3个ETH,然后把1800个ETH分批18次转进了Tornado.Cash。这手法,比电影里的洗钱还专业!

2. 0x2ABdC2地址的骚操作

这里的2000个ETH先转到0x71C848,然后分成20笔,每笔100个ETH,慢慢悠悠地往Tornado.Cash里倒。这就像把大额现金换成零钱慢慢存,典型的反侦察手段。

3. 0x702350地址的"未解之谜"

最让人摸不着头脑的是这个地址,至今还躺着10000个ETH纹丝不动。是在等风头过去?还是另有他用?这成了本案最大的悬念。

蛛丝马迹现原形

通过ChainAegis的深度分析,我们发现诈骗地址0x693b72曾经收到过来自0x846317的1.353个ETH,而这个地址的资金竟然和KuCoin、Binance这些大所有关!虽然目前还不能确定具体关联,但这绝对是条重要线索。

说实话,看完整个作案过程,我既为受害者的损失感到痛心,又被骗子的专业程度震惊。他们把区块链的特性玩得炉火纯青,要不是有ChainAegis这样的工具,根本无法追踪这么复杂的资金流向。

最后给大家提个醒:在Web3世界,授权操作一定要慎之又慎!别让自己的钱包成为骗子的提款机。毕竟在这个领域,安全永远是第一位的。

- 华尔街大鳄正在密谋一场以太坊盛宴2025-09-14 19:24

- HyperLend:为Hyperliquid生态注入资本活力的关键基建2025-09-14 18:39

- 2025年9月:区块链圈子的疯狂与理性2025-09-14 18:36

- 8月14日加密市场观察:比特币刷新纪录,以太坊蓄势待发2025-09-14 17:46